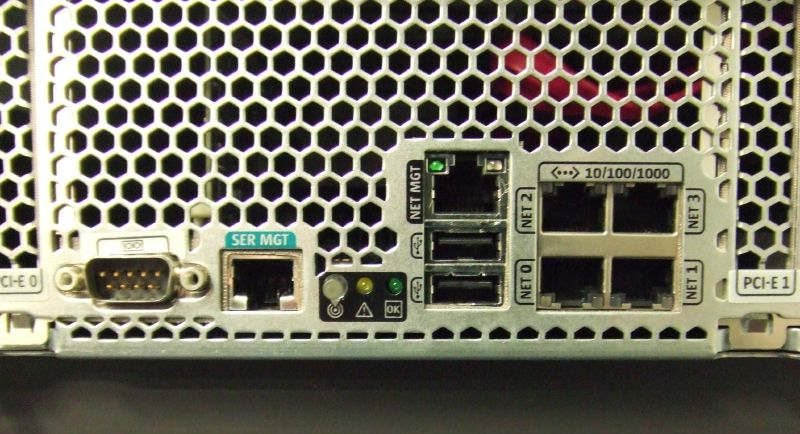

Paquetes necesarios:

- bridge-utils

- UMLUtilities

- Qemu

Tenemos un anfitrión en el que ejecutamos Qemu y queremos varias máquinas virtuales con direcciones IP de la misma red que la maquina anfitrión conectadas con un bridge.

Para ello necesitaremos en el sistema operativo anfitrión un puente (bridge) y asociado a éste, al menos, una interface tap. Conceptualemente, bridge-utils proporciona algo así como switch virtual de capa dos. Las interfaces tap serían los puertos de acceso en los que se conectan los dispositivos finales (las maquinas virtualizadas) y el interface br sería el enlace trunk, el cual conecta con la interface ethx.